استاکسنت ویروسی رایانه ای بود که اولین بار در سال 2010 وجود آن کشف شد و براورد می شود دست کم از سال 2005 با هدف آسیب رساندن به برنامه اتمی ایران توسعه یافته است. این ویروس رایانه ای بسیار پیشرفته را می توان اولین ویروس شناخته شده ای دانست که در یک حمله سایبری دولتی بر علیه یک دولت دیگر بکار گرفته شده است.

بخش اول: پیدایش

استاکسنت ویروسی رایانه ای بود که اولین بار در سال 2010 وجود آن کشف شد و براورد می شود دست کم از سال 2005 با هدف آسیب رساندن به برنامه اتمی ایران توسعه یافته است. این ویروس رایانه ای بسیار پیشرفته را می توان اولین ویروس شناخته شده ای دانست که در یک حمله سایبری دولتی بر علیه یک دولت دیگر بکار گرفته شده است.

در وبسایت رسمی کمپانی مکافی[2] که در حوزه امنیت سایبری و مبارزه با ویروس های رایانه ای فعالیت دارد در مورد این ویروس این چنین آمده است:

” استاکسنت بدافزاری رایانه ای ست که هدف اصلی آن تاسیسات اتمی ایران بود و پس از انتشار در سطح وب دیگر صنایع و تاسیسات تولید انرژی را نیز هدف قرار داد. هدف اصلی این ویروس حمله به کنترلر های منطقی قابل برنامه ریزی (PLCs) بکار رفته در پردازش های خودکار ماشین الات و دستگاه های صنعتی بود. این ویروس پس از کشف اش درسال 2010 توجه رسانه ای بسیاری را نسبت به خود جلب کرد چرا که به عنوان اولین ویروسی شناخته می شد که قابلیت آسیب رساندن و از کار انداختن سخت افزار های صنعتی را داشت، و نیز به نظر می رسد که این ویروس توسط سرویس امنیت ملی آمریکا (NSA) ، آژانس مرکزی اطلاعات (CIA) و سازمان های جاسوسی و اطلاعاتی اسرائیل تولید شده است.”

پس از کشف آلودگی به استاکسنت ایران تیمی از متخصصان را برای نابودی آن گردهم آورد. براورد می شد که بیش از 30 هزار IP در ایران به این ویروس آلوده شده اند. به گفته یکی از مقامات رسمی این ویروس با سرعت زیادی در ایران شیوع یافته بود و قابلیت آن برای جهش یافتن کار مبارزه با آن را دوچندان سخت می کرد. بنابر برخی گزارشات ایران برای مبارزه با این ویروس سامانه های بومی خود را توسعه داد و توصیه کرد که قربانیان این ویروس از آنتی وییروس اسکادا ساخت زیمنس استفاده نکنند چرا که گمان داشتند که این آنتی ویروس دارای کد های جاسازی شده ای ست که باعث می شود بجای آنکه ویروس را پاک کند آن را آپدیت کند.

استاکس نت را می توان یکی از پیشرفته ترین و مهمترین ویروس های رایانه ای 2 دهه اخیر دانست که به جرات می توان تاریخ حملات سایبری را به بعد و قبل از آن تقسیم کرد. بنا بر گزارشات و اطلاعات موجود این ویروس تحت یکی از برنامه های سری در آمریکا که در زمان جرج بوش پسر کلید خورده و در دوره اوباما به بلوغ رسید با همکاری اسرائیل توسعه داده شده بود و در واقع حاصل دهه ها فناوری سایبری آمریکا و اسرائیل بود. همچنین در سال 2013 ادوارد اسنودن نیز مدعی شد که تولید استاکس نت حاصل همکاری مشترک آمریکا و اسرائیل بوده است. در یک مورد دیگر، جان بومگارنر افسر اطلاعاتی سابق و عضو واحد پیامد های سایبری ایالات متحده در مقاله ای که پیش از کشف و یا رمزگشایی استاکس نت منتشر کرده بود، به شرح حملات سایبری پرداخته بود که قادر است سانتریفیوژها را مورد حمله قرار دهد و استدلال کرده بود که انجام چنین حملاتی بر علیه کشور هایی که برخلاف نظر آمریکا و شورای امنیت برنامه غنی سازی اورانیوم دارند مجاز و مشروع است.

مایکل هایدن ژنرال بازنشسته نیروی هوایی که سابقه سمت مدیریت در CIA و NSA را دارد، در مصاحبه ای در سال 2012 ضمن اعلام بی اطلاعی ضمنی از اینکه چه کسی خالق استاکس نت بوده است بیان داشت که وی بر این باور است که انجام این حمله “ایده خوبی بوده است” اما این حمله مشروعیت استفاده از جنگ افزار های سایبری تخصصی و سطح بالا را برای وارد آوردن آسیب فیزیکی کاهش داده است. وی افزود “کسانی در آن بیرون هستند که می توانند نگاهی به این ویروس بیاندازند … و حتی سعی کنند آن را در راستای مقاصد خودشان بکار بندند.” در همان گزارش شون مک گورک ، کارشناس امنیت سایبری سابق در اداره امنیت ملی، خاطر نشان کرد که سورس کد استاکس نت را در حال حاضر می توان آنلاین دانلود کرد و در آن تغییراتی ایجاد کرد تا سیستم های جدیدی را مورد حمله قرار دهد. در مورد اینکه چه کسانی این ویروس را خلق کردند وی بیان داشت:

“آنها جعبه را باز کردند. آنها این قابلیت را اثبات کردند …. این چیزی نیست که بتوان آن را باز گرداند.”

در سال های پس از آن نیز چندین ویروس رایانه ای پیشرفته در سطح دنیا کشف شد که شباهت های زیادی با استاکس نت داشتند و می توان آنها را نسخه های بعدی یا فرزندان استاکس نت دانست.

بر اساس گزارشی منتشر شده از سوی رویترز NSA همچنین سعی کرده است توسط ویروسی که نسخه ای از استاکس نت بوده است در برنامه اتمی کره شمالی نیز اخلال کند. بر اساس این گزارش این حمله پس از حمله سایبری به تاسیسات اتمی ایران به اجرا گذاشته شده است. از آنجایی که به نظر کارشناسان برنامه اتمی ایران و کره شمالی از نظر سطح و نوع فناوری مورد استفاده دارای شباهت های زیادی ست پیشبینی می شد این ویروس اثر مخربی بر روی تاسیسات اتمی پیونیانگ بگذارد اما به دلیل سطح بالای ایزوله بودن و رعایت حفاظت اطلاعات در کره شمالی تزریق این ویروس به تاسیسات اتمی این کشور با شکست مواجه شد.

از جمله این ویروس ها می توان به Duqu که در سال 2011 ، Flame که در سال 2012 ، و Triton که در سال 2017 کشف شد، اشاره کرد.

در 1 سپتامبر 2011 یک ویروس مرتبط با استاکس نت کشف شد. آزمایشگاه رمزنگاری و امنیت سایبری دانشگاه فناوری و اقتصاد بوداپست این ویروس را برای اولین بار آنالیز کرد و نام Duqu را بر آن گذاشت. بر اساس این گزارش کمپانی امنیت سایبری Symantec کار تحلیل تهدید را بر روی این ویروس ادامه داد. آنها این ویروس را ” تقریبا یکسان با استاکس نت ولی با هدف متفاوت” ارزیابی کردند، و اسناد مرتبط با این تحلیل خود را منتشر ساختند. هدف اصلی این ویروس بدست آوردن اطلاعات از قبیل کلید های امنیتی و اطلاعات سیستمی بود. از این اطلاعات استخراج شده می شد در طراحی و اجرای حملات سایبری دیگری مشابه استاکس نت در آینده استفاده کرد.

در می 2012 ویروس رایانه ای مرتبط با استاکس نت دیگری به نام Flame شناسایی شد. محققین این نام را بر اساس یکی از ماجول های این ویروس بر روی آن گذاشتند. پس از آنالیز کد این ویروس توسط Kaspersky Lab بیان شد که ارتباط بسیار قوی مابین فلیم و استاکسنت وجود دارد. نسخه های اولیه استاکس نت دارای قطعه کدی بودند که باعث می شد آلودگی آن از طریق درایو های دارای درگاه USB منتشر شود، ماژول کد یکسانی در ساختار فلیم وجود داشت که از همان آسیب پذیری برای انتشار بهره می برد.

در دسامبر 2017 اعلام شد که سیستم های ایمنی یک نیروگاه با مشخصات اعلام نشده، که بر اساس اطلاعاتی گمان می رود در عربستان قرار داشته است، دچار اختلال شده است. در این حمله سایبری سامانه های امنیت صنعتی Triconex ساخته شده توسط کمپانی چند ملیتی اشنایدر الکتریک مورد هدف قرار گرفته است. برخی کارشناسان بر این عقیده اند که این حمله دولتی با پشتیبانی دولتی صورت گرفته است. کمپانی امنیت سایبری Symantec مدعی ست که این ویروس به نام Triton از ضعفی امنیتی در رایانه های دارای سیستم عامل ویندوز بهره می جسته است.

تاثیری که استاکس نت در دنیای سایبر گذاشت تنها به وارد کردن نسل جدیدی از فناوری جنگ افزار های سایبری به دنیا که در اختیار کشور ها و حتی گروه های مختلف قرار گرفت و با توسعه نسل های جدیدی از این ویروس امنیت سایبری را در سراسر دنیا در معرض ریسک قرار داد منتهی نمی شود، بلکه این حمله سایبری به مانند همان جعبه پاندورایی بود که نه تنها خود عامل شرارت بود بلکه از آن در گشوده شده که دولت ها مستقیما جنگ افزار های سایبری پیشرفته را توسعه داده و به طور غیر قانونی علیه دیگر کشور ها بکار می بستند، شرارت ها و بلایای دیگری نیز عبور کردند. چنین حمله سایبری گسترده و پیشرفته ای در سطح دولتی که می توان آن را تروریسم سایبری دولتی دانست قبح چنین حملاتی را در سطح کشور های دنیا شکست و از آن پس بود که موجی از حملات گسترده سایبری علیه حتی زیر ساخت های کشور های مختلف دنیا توسط کشور ها و گروه های غیر دولتی به راه افتاد، حملاتی که پس از استاکس نت تنها قادر به مخدوش کردن اطلاعات نبوده بلکه کاملا قادر به وارد کردن خسارات فیزیکی بودند که حتی مستعد ایجاد فجایع و تلفات انسانی بود.

به عنوان چند نمونه دیگر از حملات سایبری مهم و با احتمال بالا دارای پشتوانه دولتی می توان به این موارد اشاره کرد:

· در اکتبر 2007 وزارت امنیت داخلی چین اعلام کرد که هکر های خارجی که بنابر ادعای این وزارت خانه 42% در مبدا تایوان و 25% از مبدا آمریکا بوده اند اقدام به سرقت اطلاعات از مراکز مهم چین کردند.

· در اگوست 2008 در هنگامه جنگ گرجستان و روسیه، هکر های خارجی شبکه های رایانه ای گرجستان را مورد حمله قرار دادند. اگرچه این حملات قطعی های محدودی را در شبکه های ارتباط سایبری گرجستان ایجاد کردند اما فشار سیاسی سنگینی را بر دولت گرجستان تحمیل کردند که به نظر می رسید هماهنگ با اقدامات نظامی دولت روسیه است.

· در ژانویه 2009 در میان حملات نظامی اسرائیل به غزه هکر ها زیر ساخت های سایبری این رژیم را مورد حمله قرار دادند. این حملات سایبری که بر وبسایت های دولتی متمرکز بودند توسط دست کم 5 میلیون رایانه به اجرا گذاشته شده بودند.

· در ژانویه 2011 دولت کانادا اعلام کرد که تحت حملات سایبری شدیدی علیه مراکز دولتی خود قرار گرفته است. از جمله آژانس تحقیقات نظامی و توسعه کانادا و آژانس تحقیقاتی اداره دفاع ملی کانادا. این حملات موجب شد خضانه داری و ادارات مالی مهم کانادا مجبور شوند ارتباط خود را با اینترنت جهانی قطع کنند.

· در جولای 2011 در جریان یک سخنرانی معاون وزیر دفاع آمریکا اعلام کرد که یکی از پیمانکاران نظامی این وزارت خانه هک شده است و از آن طریق 24 هزار فایل به سرقت رفته است.

· در سال 2012 ویروس رایانه ای شمعون که با نام W32.DistTrack نیز شناخته می شود، کشف شد. این ویروس به جهت اثرات مخرب گسترده و هزینه های ریکاوری قابل توجهی که این حملات به بار می آورد شناخته شده است. شمعون پس از استاکس نت یکی از مهمترین ویروس های رایانه ای بکار گرفته شده در حملات سایبری علیه یک کشور دیگر بود. از این ویروس در یک جنگ سایبری علیه کمپانی های نفتی دولتی از جمله آرامکو عربستان و راس گاز قطر استفاده شد. گروهی که خود را “شمشیر بران عدالت” می نامیدند مسئولیت این حملات را که 35 هزار رایانه و سرور شرکت آرامکو را تحت تاثیر تبعات مخرب خود قرار داد، بر عهده گرفتند. این حملات موجب شد تا آرامکو مجبور شود بیش از 1 هفته را صرف ریکاوری تجهیزات رایانه ای خود کند. رایانه های شرکت راس گاز نیز توسط یک ویروس ناشناس آلوده شد که برخی متخصصین این آلودگی و اثرات مخرب را مرتبط با ویروس شمعون می دانستند. از این حمله به عنوان یکی از بزرگترین حملات سایبری تاریخ یاد می شود.

در 16 آگوست 2012 شرکت های امنیت سایبری سیمنتک، کسپراسکای، و سکولرت کشف این ویروس را اعلام کردند. کسپراسکای و سکولرت متوجه شباهت هایی میان شمعون و فلیم (که خود دارای ارتباط تنگاتنگی با استاکسنت بود) شدند. بنابر اعلام سیمنتک به طرز غافل گیر کننده ای از این ویروس در حملات سایبری دیگری در سال های 2016 و 2017 استفاده شد.

· در سپتامبر سال 2013 یکی از مقامات رسمی آمریکا اعلام کرد که برخی تجهیزات رایانه ای نیروی دریایی که حاوی اطلاعات غیر طبقه بندی شده بوده اند هک شده اند، همچنین وی اتهاماتی را به عنوان مسبب این حمله متوجه ایران ساخت.

اما در گزارش دیگری که از سوی وال استریت جورنال منتشر شد این شبکه در واقع بزرگترین شبکه کامپیوتری طبقه بندی نشده نیروی دریایی آمریکا بوده است و دامنه حملات و مدت زمان آن بسیار فراتر آن بوده که قبلا اعلام شده بود. بر اساس این گزارش نیروی دریایی بیش از 4 ماه درگیر مقابله با این حملات بوده است. در این حملات هکر ها شبکه اینترانت سپاه تفنگداران دریایی را از طریق یک ضعف امنیتی در یکی از وبسایت های عمومی نیروی دریایی هدف قرار داده بودند. در گزارشات رسمی عنوان شده است که هکر ها موفق به دسترسی به هیچ یک از اطلاعات طبقه بندی شده نشده اند، اما تبعات حمله مخرب تر از آن بوده که قبلا گزارش شده بود. بر اساس اطلاعات موجود بازسازی شبکه مذکور بیش از 10 میلیون دلار در آن زمان هزینه در بر داشت.

حملات سایبری متعدد دیگری نیز در سال های پس از استاکسنت به وقوع پیوست که شرح تمامی آنها در اینجا میسر نیست ولی آنچه به وضوح روشن است آن که پیش بینی شون مک گورک در مورد باز شدن جعبه پاندورا به درستی به وقوع پیوست و کار بدانجا کشیده شد که خود آمریکا به عنوان پدر این دست حملات تروریستی سایبری در سال 2018 در جریان اصلاح استراتژی اتمی خود در دولت ترامپ اعلام کرد که در برابر حملات سایبری گسترده از سلاح اتمی استفاده خواهد کرد!

آنچنان که کارشناسان پیشبینی کرده بودند کد استاکس نت در دسترس خیلی ها قرار گرفت، مطالعه و اکتساب فناوری سطح بالای آن فضای امنیت سایبری را در سراسر جهان تغییر داد و ویروس های متعددی از منشا آن توسعه یافتند و در حملاتی در سراسر دنیا مورد استفاده قرار گرفتند تا جایی که خود آمریکا نیز در مواردی قربانی حملات سایبری مهم شد.

در گزارشی دیگری که از سوی رویترز در سال 2019 منتشر شد شمار حملات سایبری با حمایت دولتی که تمرکز ویژه بر نهاد های مالی و بانکی گذاشته اند در سال های اخیر رو به فزونی گذاشته است. دلیل این امر را در این مورد می توان یافت که حملات سایبری با پشتیبانی دولتی معمولا اثر بخشی قابل توجهی دارند، و دارای ریسک و هزینه های نسباتا پایینی جهت انجام عملیات های جاسوسی و نظامی هستند. به طور معمول احتمال اینکه به طور محکمه پسندی بتوان یک حمله را به یک کشور و دولت به خصوص نسبت داد بسیار کم است و بدست آوردن موفقیت در عملیات های دارای هماهنگی زیاد تقریبا تضمین شده است.

بر این اساس کشور هایی که در زمینه اجرای حملات سایبری پیشرو بوده اند به میزان خیره کننده ای قابلیت های خود را افزایش داده اند. از سوی دیگر برخی کشور های دیگری که برای سال ها خود هدف این گونه حملات بوده اند و قربانی می شدند اکنون خود به شکارچیان قهاری تبدیل شده اند.

دولت آمریکا در واقع رودخانه ای را مسموم ساخت که خود نیز از آب آن می نوشید.

بخش دوم: گشایش جعبه دوم

پاندمی به همهگیری بیماری گفته می شود که در یک منطقه وسیع شامل چند قاره و یا در سرتاسر دنیا شیوع یافته باشد. در طی تاریخ شماری پندمی رخ داده است که علت آن بیماری هایی همچون آبله و سل بوده است. یکی از وحشتناک ترین پندمی های تاریخ بشر “مرگ سیاه” نام دارد که حاصل شیوع گسترده بیماری طاعون بود. تخمین زده می شود که در طی پندمی مرگ سیاه در قرن 14 میلادی بین 75 تا 200 میلیون نفر جان خود را از دست دادند. از پندمی های مهم دیگر می توان به آنفولانزای اسپانیایی در سال 1918، پندمی آنفولانزای H1N1 در سال 2009 اشاره کرد.

در سال 2016 کمیسیون بررسی کننده ریسک های سلامت جهانی در مورد بیماری های پندمیک احتمالی آینده تخمین زد که این وقایع در قرن 21 بیش از 6 ترلیون دلار هزینه بر اقتصاد جهانی تحمیل خواهد کرد که به طور میانگین شامل سالی 60 میلیارد دلار می شود. در همان گزارش توصیه به هزینه 4.5 میلیارد دلار در سال در جهت پیشگیری جهانی نسبت به این پندمی ها و کاهش ریسک وقوع این فجایع شده است.

پندمی هایی که در حال حاضر فعال هستند شامل بیماری ایدز و نیز بیماری covid-19 معروف به کرونا است که در سال 2019 شیوع یافت.

کرونا ویروس ها خانواده بزرگی از ویروس ها هستند که می توانند طیف وسیعی از بیماری ها از سرماخوردگی معمولی گرفته تا بیماری های خطرناک تر و کشنده تری چون مرس، سارس و کوید-19 اخیر را شامل شوند. کوید-19 در تاریخ 11 مارچ 2020 توسط سازمان بهداشت جهانی به عنوان پندمی شناخته شد.

بر اساس آمار WHO تا تاریخ 29 مارچ 2020 در میان 202 کشور جهان تعداد 571,678 مورد ابتلای تایید شده، و 26,495 مرگ تایید شده در اثر این بیماری به ثبت رسیده است. بر اساس اطلاعات رسمی منتشر شده از سوی سازمان بهداشت جهانی، در تاریخ 31 دسامبر 2019 اولین شیوع با دلایل نا مشخص در شهر ووهان کشور چین کشف و به دفتر سازمان بهداشت جهانی در این کشور گزارش شد. در تاریخ 13 ژانویه 2020 اولین کیس بیماری کرونا در خارج از چین، و در کشور تایلند به ثبت رسید. سازمان بهداشت جهانی سایر کشور های جهان را به نظارت فعال و کسب آمادگی لازم جهت مقابله با بیماری فراخواند.

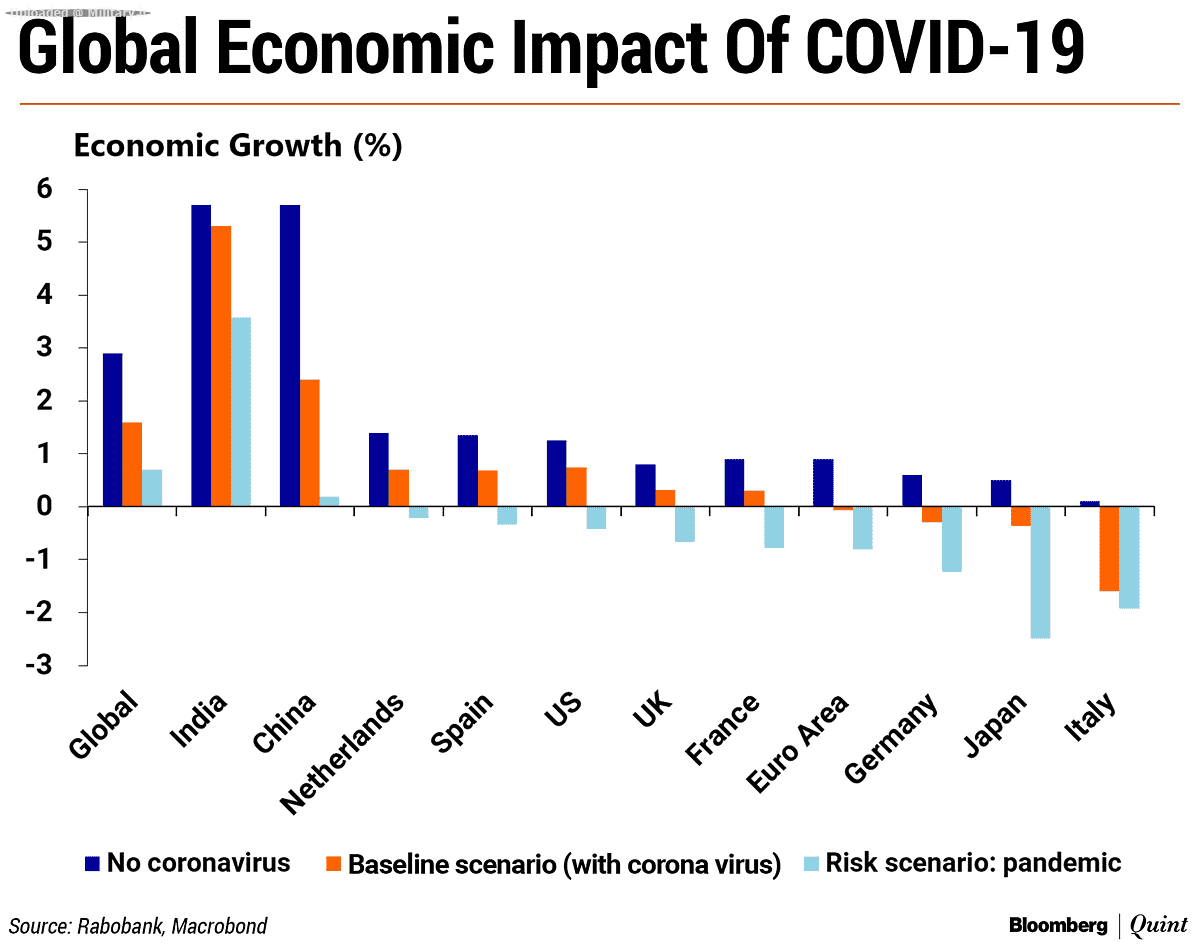

اما آنچه این بیماری منحوس با خود به همراه داشت تنها تخت های پر بیمارستان ها و مرگ ده ها هزار تن در سراسر دنیا نبود. این بیماری اثرات به شدت مخربی بر اقتصاد دنیا باقی گذاشت و از سوی دیگر تعاملات سیاسی در میان کشور ها را دست خوش تحول کرد.

در آمریکا تنها در طی 1 هفته گذشته بیش از 3 میلیون نفر تقاضای بیمه بیکاری کردند که شامل کاهش حدود 2 درصد از کل جمعیت شاغل در آمریکا تنها در طی 1 هفته می شود.

در این میان در مورد منشا بروز این بیماری اختلاف نظرهای جدی میان برخی کشور های دنیا به وجود آمده است. برخی این ویروس را حاصل کار طبیعت و شیوع آن را به رژیم غذایی نامناسب چینی ها در خوردن جانورانی که در سبد غذایی سایر مردم دنیا جایی ندارند می دانند از جمله داستان معروف سوپ خفاش. در این میان برخی دیگر احتمال دست کاری شده بودن این ویروس را مطرح کرده اند، در سناریوی دوم این ویروس در یکی از آزمایشگاه های یکی از کشور ها که عمدتا از چین جهت به چین که خاستگاه بیماری بوده و نیز به آمریکا به جهت آزمایشگاه های بیولوژیک و ویروسی که در نقاط مختلف دنیا دارد و سابقه این کشور در تولید تسلیحات بیولوژیک عامل تولید این ویروس معرفی می شود. انتشار این ویروس را عده ای بر اثر حادثه ای ناخواسته می دانند هرچند که تولید اولیه احتمالی آن قطعا اقدامی در جهت تولید تسلیحات بیولوژیک و جنایت علیه بشریت بوده، و عده کمتری انتشار آن را هدفمند می دانند.

در مورد سلاح های بیولوژیک در طی تاریخ چندین مورد استفاده از این دست جنگ افزار ها گزارش شده است از جمله استفاده سربازان مغول از اجساد بیماران مبتلا به طاعون جهت فتح شهر کفا در کریمه در قرن 14 میلادی که برخی گمانه زنی ها این اقدام را در پندمی مرگ سیاه موثر می داند، و نیز به آزمایش و تولید جنگ افزار های بیولوژیک توسط ژاپن در طی جنگ جهانی دوم می توان اشاره کرد.

در صورت درست بودن ادعای دستکاری شده بودن این ویروس در آزمایشگاه ها، این سلاح بیولوژیک را به عنوان اولین عامل بیولوژیک ساخته دست بشر می توان دانست که منجر به پندمی در سراسر جهان شده است.

با توجه به ناشناس بودن منشا این ویروس و بیماری حاصل از آن و ادعاهایی که گهگاه در مورد آن مطرح می شود از طرفی و نیز وجود قطعی آزمایشگاه ها و برنامه های توسعه و تولید این دست از تسلیحات در برخی کشور ها، چه ادعا ها در مورد طبیعی بودن منشا این ویروس و یا مصنوعی بودن آن درست باشد یا نباشد، آنچه در میان رهبران سیاسی دنیا باقی مانده است فضایی ست مملو از بی اعتمادی که هر یک خود را قربانی احتمالی یک جنگ بیولوژیک و طرف مقابل را کشور متخاصم در آن جنگ می داند. در قرن 21 در شرایطی که استفاده از تسلیحات کشتار جمعی خصوصا سلاح های شیمیایی و میکروبی در بیش از هر زمان دیگری در میان کشور ها امری نکوهیده است، این فاجعه که ده ها هزار تن را در سرتاسر دنیا به کام مرگ کشانده است و هنوز نیز آینده روشن مشخصی در مهار آن تصور نمی شود، و از سوی دیگر اقتصاد کشور های دنیا را با صدماتی به مراتب بدتر از بحران مالی سال 2008 مواجه کرده است، آن امر نکوهیده بیش از بیش شکننده شده است. در صورتی که اثبات شود یا آنکه تعدادی از کشور های دنیا به این جمع بندی برسند که هدف حمله بیولوژیک قرار گرفته اند، این مساله می تواند شتابی به تولید این دست تسلیحات در سرتاسر دنیا بدهد، و بکار گیری مجدد چنین تسلیحاتی را به امری ساده تر بدل سازد.

از سوی دیگر مطالعه روی ویژگی های شاخص ویروس کرونا از جمله سرعت انتقال بالا، مدت زمان قابل توجه زنده باقی ماندن بر روی سطوح، مقاومت به دارو های موجود و ویژگی بسیار مهم و خطرناک دوره خاموش باقی ماندن نسباتا زیاد در بدن فرد مبتلا که می تواند حتی به 2 هفته نیز برسد، می تواند مدلی قابل توجه در آزمایشگاه های سلاح های بیولوژیک در کشور های تولید کننده این سلاح ها جهت تولید نمونه های جدیدتر و موثرتر این جنگ افزار ها قرار دهد.

چنانچه صحت اتهامات نسبت به یکی از 2 کشور چین و آمریکا که در معرض بیشترین سوذن ها هستند اثبات شود و یا فضای بی اعتمادی و عدم قطعیت کشور های دیگر را به سمت قابل توجه بودن سناریوی جنگ افزار بیولوژیک بودن کوید-19 رهنمون شود جهان در آستانه باز شدن در جعبه پاندورای دیگری خواهد بود، اما اینبار مساله از کار افتادن شبکه های رایانه ای و دستگاه های صنعتی در پی شیوع پی در پی ویروس ها نخواهد بود، بلکه حیات بشر در کره خاکی در معرض خطر انقراض قرار خواهد گرفت. فجایعی انبوهی از اجساد را در تمامی کوچه ها و خیابان های شهر های دنیا باقی خواهد گذاشت که هیچ بارقه ای از امید را یارای رخنه به سیاهی آن نخواهد بود.

منابع:

میلیتاری اولین مرجع نظامی ایران در اینترنت

میلیتاری اولین مرجع نظامی ایران در اینترنت